Тіммі Аллен – художник 3D-графіки з Берліна – зробив те, що не змогла поліція: розшифрував номерний знак, який сприяв розслідуванню вбивства українського журналіста Павла Шеремета. За допомогою своїх методів аналізу візуального та відео-контенту він зміг більше дізнатися і про те, хто стоїть за катастрофою рейсу MH17 авіакомпанії Malaysia Airlines.

Ця стаття була опублікована на сайті Інституту Пойнтера (Poynter Institute) до Міжнародного дня фактчекінгу. Автор оригіналу: Хенк ван Есс (Henk van Ess), експерт Міжнародної мережі фактчекінгу (International Fact-Checking Network, IFCN) та співавтор Посібника з Верифікації (Verification Handbook).

Переклад та адаптація: Світлана Сліпченко, Дар’я Осіна (стажерка VoxCheck)

«Зображення сильно впливають на наше сприйняття, – каже Тіммі Аллен. – Більшість людей не здатні розпізнати змінене цифрове зображення».

Він цитував дослідження Університету Воріка: «Прогрес у цифрових технологіях дає більше можливостей для підробки реальності. Подивіться на будь-яку сторінку у соціальних мережах. Або подивіться, які інструменти використовують уряди для своїх наративів».

Ось чотири поради Аллена про те, як розпізнати підробку.

Проаналізуйте можливі зміни зображення

Під час саміту G20 у 2017 році російські ЗМІ показали розмову Трампа та Путіна, зображену на фото нижче.

Фото з російських ЗМІ, де нібито Путін спілкується з Трампом

Шукайте в Інтернеті та намагайтеся знайти схожі зображення, переходячи до різних джерел інформації. Картинка була змінена – у той момент Путін не сидів на білому кріслі.

Оригінал фото

Отже, порада №1. Спробуйте знайти інший матеріал і порівняти його з фото, яке викликає у вас підозри.

Перевірте, коли і де було зроблено фото

27 лютого у Пакистані був збитий індійський MiG-21-Bison. Аллен з’ясував, що фотографії, на яких було показано катастрофу, насправді поширювали у мережі з 2015 року. З повною методологією можна ознайомитись тут.

Твіт з фото, яке досліджував Тіммі Аллен, де нібито збитий MiG-21-Bison

Отже, порада №2. Фотографія може бути справжньою, але дата чи місце або не вказані, або вказані некоректно.

Завжди використовуйте зворотний пошук зображень у Google Images, Bing Images, Yandex Images тощо, щоб знайти «нульового пацієнта» – першоджерело матеріалу.

Порівнюйте місця подій

14 листопада 2017 року міністерство оборони Росії заявило, що США некоректно себе повели у війні проти Ісламської держави, підтверджуючи це твітом, що наведений нижче.

Твіт міністерства оборони Росії

Насправді ці зображення – скриншоти з відеоігор.

Скриншоти з відеоігор із розслідування Bellingcat

Отже, порада №3. Фейкові зображення можуть бути жахливо схожими на справжні. Свідчення цього – сайт Thispersondoesnotexist.com. Зворотний пошук зображень може допомогти визначити, фейк перед вами чи ні.

Photoshop може змінити реальність майже одним кліком миші. Такі інструменти, як Exifdata.com та Fotoforensics.com, можуть допомогти виявити ці зміни.

Чи точно перед вами фейк?

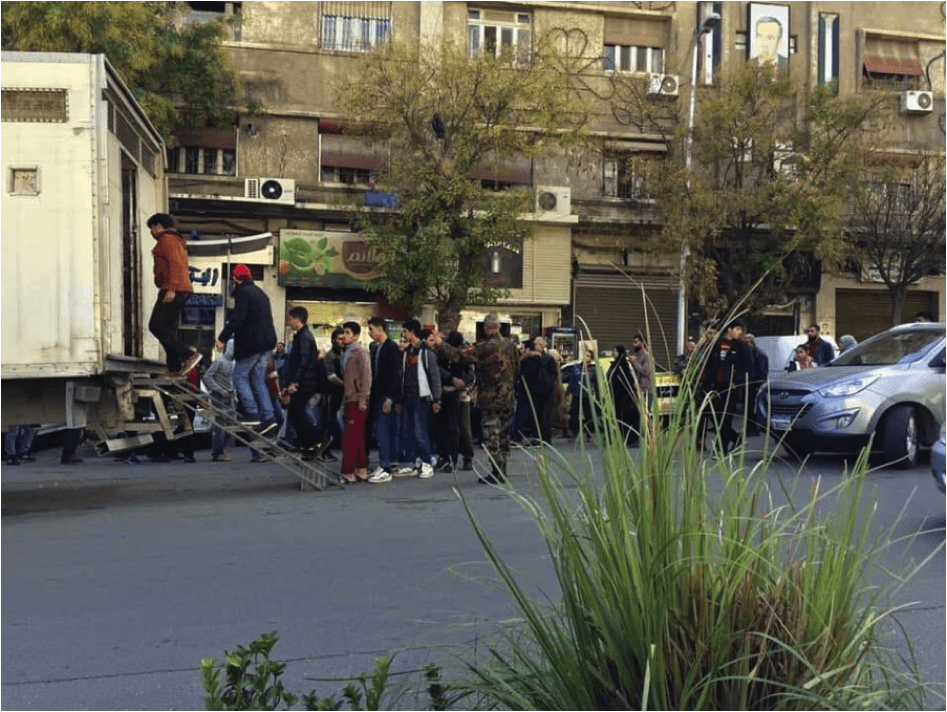

На зображенні нижче – чоловіки з Дамаску, у Сирії, які прикуті один до одного.

Змінене фото

Але в оригіналі з Twitter чоловіки не були прикутими.

Оригінал фото з Twitter

Метою зміни фото було дискредитувати режим Башара Асада. Саме фото – справжнє, але зображення ланцюгів на ньому накладене. Про це фото Bellingcat детально пише тут. У своєму розслідуванні вони використали і дослідження геолокації фото, і зворотний пошук.

Отже, порада №4, яку дає Аллен – почитати розслідування Хенка ван Есса, опубліковане на Medium, «В окопах інформаційної війни». У ній ван Есс розповідає, як досліджував походження відео з Єгипту, де єгипетські патрульні знайшли мобільну пускову установку.

Застереження

Автори не є співробітниками, не консультують, не володіють акціями та не отримують фінансування від жодної компанії чи організації, яка б мала користь від цієї статті, а також жодним чином з ними не пов’язаний